Phan Duy Anh, Thạc sĩ Tự Động Hóa và Điều khiển, CEO ATSCADA Lab

Cloud SCADA hay IoT/IIoT SCADA là xu hướng tiến hóa hiển nhiên của hệ thống SCADA trong thời kỳ Industry 4.0, internet of things. Cloud SCADA giúp cho việc truy cập, giám sát, điều khiển từ xa và xuất báo cáo về hệ thống mọi lúc mọi nơi được thực hiện một cách dễ dàng. Cloud SCADA giúp cho việc kết nối, hợp nhất nhiều nhà máy phân tán nhiều nơi về mặt tín hiệu. Dữ liệu đồng thời mở rộng cơ hội cho nhiều Clients có thể cùng tham gia vận hành hệ thống. Đi kèm với các điểm mạnh tiện lợi này luôn là một số vấn đề phát sinh. Trong đó nguy cơ về bảo mật, bị tấn công, an ninh mạng là vấn đề rất đáng để chúng ta xem xét.

Keywords: Cloud SCADA security, IoT SCADA security, cyberattack, cyber security

CÁC MÔ HÌNH HỆ THỐNG CLOUD ATSCADA PHÂN TÁN

Hệ thống Cloud SCADA phân tán thông thường 4 thành phần chính. Bao gồm: cloud server, các remote clients nằm trên hạ tầng IT, các thiết bị cấp trường (field) và bộ cloud gateway.

Cloud server đóng vai trò trung tâm, được đặt trong môi trường public hoặc private WAN. Để xử lý dữ liệu lớn hai chiều theo thời gian thực và phục vụ lưu trữ vào database (data acquisition). Trong hệ thống Cloud ATSCADA, ATLink là tên gọi của ATSCADA Cloud Server.

Dữ liệu thời gian thực đưa lên từ cloud gateway được cho hiển thị trên các remote clients (supervisory) dạng web, winform apps. Các tín hiệu cài đặt và điều khiển từ remote clients được cloud server đưa xuống cloud gateway để ra lệnh hoặc cập nhật thông tin cho các thiết bị cấp trường (control). Các thiết bị cấp trường thường là PLCs, HMIs, các đồng hồ đo điện thông minh, đồng hồ đo nước thông minh, ….

Bộ cloud gateway đại trà hay được tìm thấy trên thị trường có 2 loại.

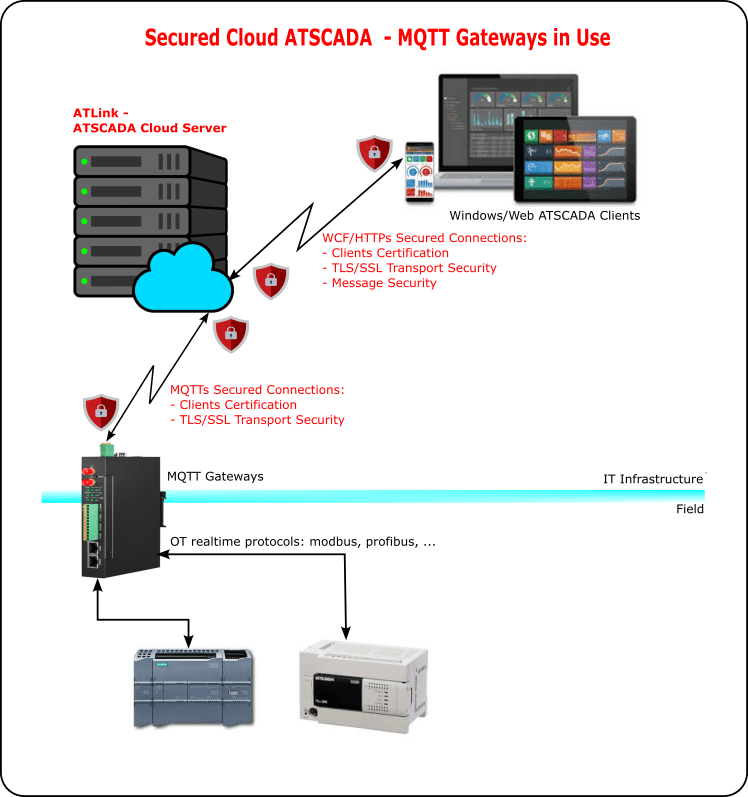

- Một loại là MQTT gateway làm bộ trung chuyển dữ liệu qua lại giữa 2 vùng field và IT theo giao thức MQTT.

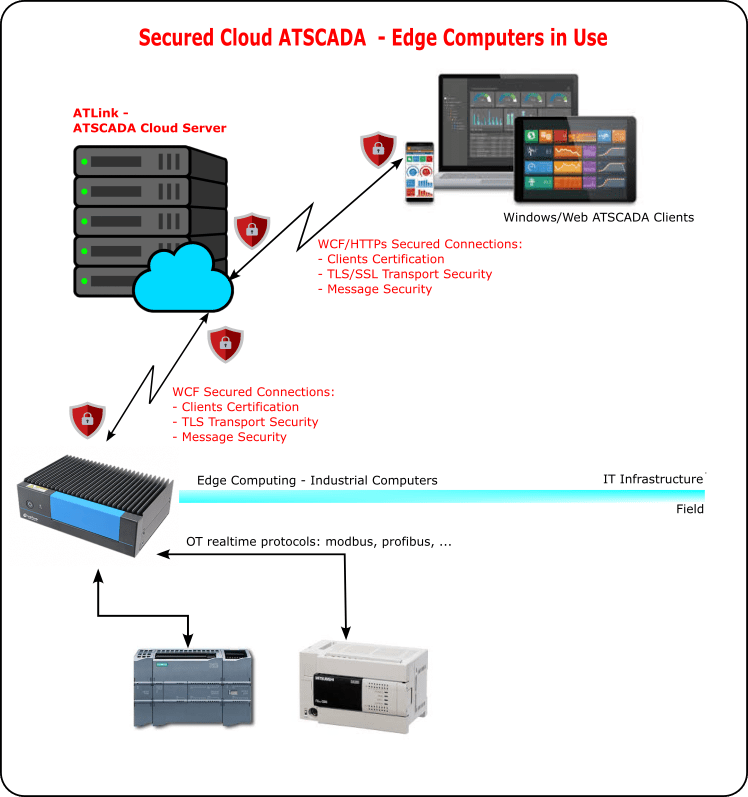

- Loại thứ hai thường thấy là máy tính biên edge computers có vai trò tương tự như MQTT gateways. Tuy nhiên nó có thêm nhiệm vụ xử lý một phần lớn dữ liệu ngay tại chỗ. Để đáp ứng nhu cầu tốc độ phản ứng nhanh cho việc điều khiển, giám sát các thiết bị cấp trường kết nối trực tiếp.

Edge computers đảm nhiệm việc xử lý và truyền thông dữ liệu thời thực hai chiều phức tạp hơn nhiều so với MQTT gateway. Edge computers thường được chọn là các loại máy tính công nghiệp (mini industrial computers). Có cấu hình chip Intel mạnh mẽ hơn nhiều so với MQTT gateways thường là chip ARM.

Trong nhiều dự án cloud SCADA, MQTT gateways và edge computers được áp dụng phân tán nhiều nơi cùng lúc. Việc này để phù hợp các yêu cầu xử lý cùng lúc dữ liệu đơn giản và phức tạp tại từng nơi một cách tiết kiệm nhất về chi phí.

>> Xem thêm: MQTT Gateway- tư vấn chọn lựa

CÁC RỦI RO VỀ BẢO MẬT, AN NINH MẠNG CÓ THỂ XẢY RA VỚI HỆ THỐNG CLOUD SCADA

Mục đích các cuộc tấn công vào hệ thống Cloud SCADA . Nhằm gây ngập lụt, tê liệt hạ tầng IT, hoặc đánh cắp dữ liệu công thức sản xuất, chiếm quyền điều khiển các thiết bị cấp trường. Điều này rất nguy hiểm cho các hệ thống nhạy cảm như nhà máy điện, điều phối giao thông công cộng, điều độ mực nước sông, hồ, …

Rủi ro bị tấn công ở cấp nhà máy (cấp trường): ở khu vực này, nguyên nhân cuộc tấn công, đánh cắp dữ liệu xảy ra từ người bên trong nhà máy. Hoặc do các kỹ sư tích hợp hệ thống OT, trong quá trình bảo dưỡng, xâm nhập khai thác dữ liệu hoặc tác động các lệnh điều khiển thiết bị trên PLC, HMI, …

Rủi ro bị tấn công ở cấp hạ tầng IT (IT infrastructure): hạ tầng IT bên trên có nhiều dịch vụ tính năng. Phần mềm (software services), nhiều khớp nối truyền thông (data communication), có cơ sở dữ liệu lớn (database). Nhất là các hoạt động diễn ra trên mạng public WAN. Nơi mà các cuộc tấn công, khai thác dữ liệu được dễ dàng thực hiện và số lượng các cuộc tấn công có thể đồng loạt diễn ra, hướng đến hạ tầng IT.

Các kiểu tấn công hay xảy ra trên hạ tầng IT: DOS Attacks, MITM Attacks, APTs or Zero Day Attacks, SQL Injection Attacks.

DOS Attacks

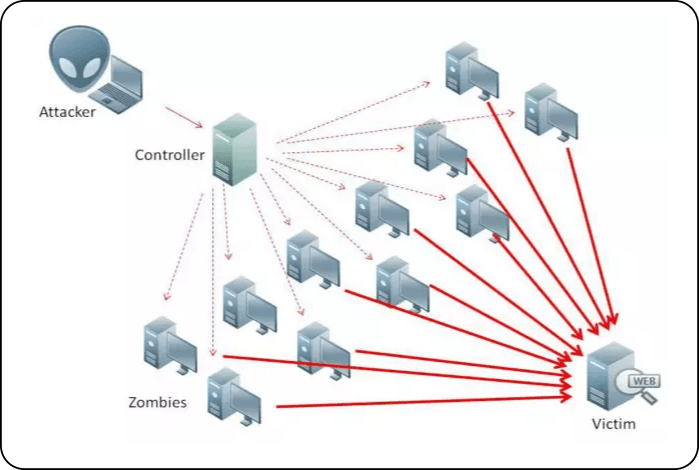

DOS Attacks “Denial-of-Service (DoS) là một cuộc tấn công nhằm tắt máy hoặc ngắt kết nối, khiến người dùng ngừng truy cập. Các cuộc tấn công DoS thường hoạt động bằng cách áp đảo hoặc làm quá tải mục tiêu với các request. Cho đến khi không thể xử lý, dẫn đến từ chối dịch vụ cho người dùng. Trong cả hai trường hợp, DoS đều tước quyền sử dụng dịch vụ hoặc tài nguyên hợp pháp của người dùng. Một cuộc tấn công DoS được đặc trưng bằng cách sử dụng một máy tính duy nhất để khởi động cuộc tấn công”. Cuộc tấn công DOS thường nhắm vào máy chủ Cloud SCADA server không dễ để đánh cắp thông tin quan trọng. Tuy nhiên nó gây tê liệt luồng dữ liệu thời gian thực hai chiều giám sát và điều khiển trong thời gian dài. Điều này làm gián đoạn, tắc nghẽn hệ thống SCADA.

MITM Attacks

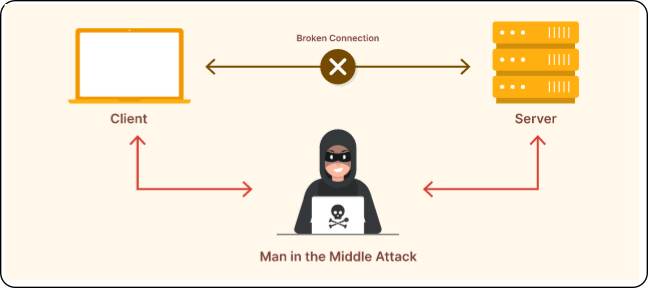

MITM (Man In The Midle) Attacks là kiểu tấn công trong đó kẻ tấn công kiểm soát được các kết nối. Bằng cách khai thác được lỗ hổng của giao thức kết nối. Hoặc giải mã/mã hóa được giao thức kết nối để “xem mình vào giữa” kết nối này. Kiểu tấn công này thuộc loại tấn công im lặng, bí mật nên khó phát hiện. Cuộc tấn công MITM vào mạng Cloud SCADA có thể được thực hiện tại các khớp kết nối cloud gateway lên cloud server. Remote clients đến cloud server. Mục đích của tấn công MITM vào hệ thống Cloud SCADA là để khai thác, thu thập dữ liệu thời gian thực hoặc tạo tín hiệu giả gửi xuống. Điều khiển các thiết bị cấp trường, điều này cực kỳ nguy hiểm.

APTs or Zero Day Attacks

APTs or Zero Day Attacks là kiểu tấn công khai thác lỗ hổng trong vận hành (như đọc email, chơi game, giải trí tại các máy clients, …). Lỗ hổng trên phần mềm Client, phần mềm web để cài cắm mã độc, virus, nghe lén, backdoor, …. Kiểu tấn công này cũng được liệt kê vào kiểu tấn công nguy hiểm. Khi chiếm được quyền truy cập vào remote client hoặc cloud server. Thì kẻ tấn công sẽ khai thác được dữ liệu, kiểm soát và điều khiển được hệ thống các thiết bị cấp trường bên dưới.

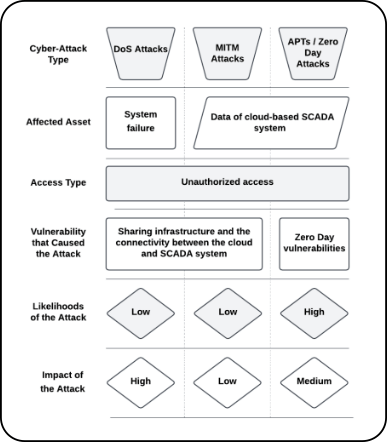

Hình 5. là bảng liệt kê và so sánh các khía cạnh về độ nghiêm trọng (Impact of the Attack), Khả năng xảy ra (Likelihoods of the Attack), lỗ hổng có khả năng tạo ra cuộc tấn công (Vulnerability that caused the Attack), loại truy cập (Access Type), và tài nguyên bị ảnh hưởng (Affected Asset)

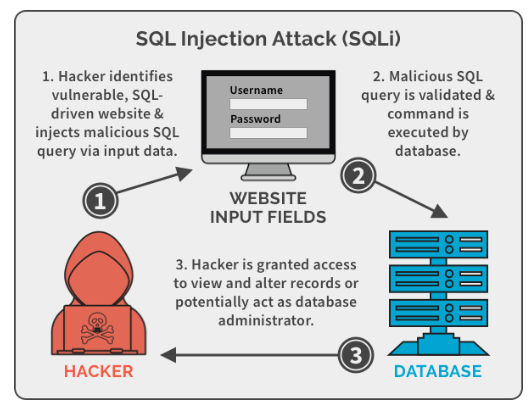

SQL Injection Attacks

SQL Injection Attacks “là một kỹ thuật lợi dụng những lỗ hổng về câu truy vấn của các ứng dụng. Được thực hiện bằng cách chèn thêm một đoạn SQL để làm sai lệnh đi câu truy vấn ban đầu. Từ đó có thể khai thác dữ liệu từ database”. Mục đích của tấn công SQL injection là để khai thác công thức sản xuất, dữ liệu lược sử hệ thống SCADA được lưu trữ trong database. Nếu database có chứa các mật khẩu tài khoản users/clients mã hóa yếu. Thì đây là cơ sở cho cuộc tấn công APT/zero day chiếm quyền điều khiển giám sát toàn bộ hệ thống Cloud SCADA.

CÁC GIẢI PHÁP ĐẢM BẢO BẢO MẬT CHO HỆ THỐNG CLOUD ATSCADA

Để đảm bảo an ninh tại cấp thiết bị phần cứng, cấp nhà máy, các phần mềm firmware trên PLCs, HMIs. Cần được khóa bởi phân quyền và mật khẩu đăng nhập khi vận hành cũng như khi upload firmware. Đảm bảo chỉ những người chịu trách nhiệm mới được vận hành hệ thống cũng như bảo dưỡng, nâng cấp hệ thống.

Quản trị mạng IT cấp cao để đảm bảo an ninh cho hệ tầng IT. Là biện pháp để chống tấn công DOS/ DDOS hiệu quả. Việc ATLink- ATSCADA Cloud Server sử dụng một server cao cấp. Kết hợp với firewalls và đặt tại một data center cao cấp. Đạt tiêu chuẩn Quốc tế như Viettel IDC đảm bảo cho việc theo dõi lưu lượng truy cập dữ liệu. Kiểm soát được các ip clients hiện đang truy cập vào server để cấm các clients có hoạt động đáng ngờ.

Cơ chế IDS (Intrusion Detection System – hệ thống phát hiện xâm nhập). Và IPS (Intrusion Prevention System – hệ thống chống xâm nhập). Là điều cần thiết trong quản trị mạng để đảm bảo kiểm soát được tấn công DOS/DDOS.

Trong quản trị mạng Cloud SCADA, việc chỉ cấp phép cho một số các ip remote clients được phép truy cập vào hệ thống. Cũng được thực hiện để đảm bảo từ chối các truy cập ngoại lai vào hệ thống làm giảm rủi ro tấn công DOS. Các remote clients được phép kết nối vào hệ thống cũng cần phải tuân thủ các biện pháp an toàn. Như: update phiên bản phần mềm thường xuyên, có cập nhật phần mềm diệt virus, trojan, có cấu hình tường lửa để kiểm soát các kết nối truyền thông để giảm thiểu rủi ro bị khai thác tấn công APT/ zero day, SQL Injection.

Trong hệ thống Cloud SCADA, nếu không cần thiết, việc điều khiển thiết bị cấp trường từ các remote clients thông qua Cloud Server có thể được cắt bỏ. Việc điều khiển thiết bị ở nhà máy nên được thực hiện trực tiếp từ người vận hành tại nhà máy. Việc này làm giảm thiểu rủi ro nguy hiểm khi bị tấn công APT/zero day, MITM, chiếm quyền điều khiển thiết bị nhà máy từ xa.

Việc đào tạo kiến thức về an toàn thông tin và an ninh mạng cho người vận hành tại các remote clients là cần thiết để giảm thiểu rủi ro bị khai thác tấn công APT/ zero day, SQL Injection.

Tăng cường bảo mật truyền thông cho các kết nối trên hạ tầng IT của Cloud ATSCADA là biện pháp tốt nhất để chống tấn công MITM. Đối với Cloud ATSCADA, có hai khớp truyền thông nhạy cảm. Cũng là nơi chúng tôi dành nhiều thời gian và công nghệ để tăng cường mã hóa và bảo mật. Đó là khớp nối giữa Cloud Gateways (MQTT Gateways, Edge Gateways) với ATLink, và khớp nối giữa ATLink với các remote clients.

Theo hình 1., kết nối cloud đơn giản được thực hiện bằng MQTT gateway. Tuy nhiên các kết nối này dạng MQTTs, bảo mật cao: các client được xác thực bằng Client ID, User, Password. Dữ liệu truyền và gửi đều được mã hóa (Payload Encrypt) và các khung truyền nhận dữ liệu đều được mã hóa TLS/SSL (Transport Security). Nếu Cloud gateways là Edge computers

Theo hình 2: thì phần mềm ATSCADA chạy bên trong truyền thông lên ATLink qua giao thức WCF – một giao thức bảo mật cao của Microsoft. Với giao thức WCF tại kết nối này, clients được xác thực bằng User, Password. Dữ liệu truyền được mã hóa (Message Encrypt) và lớp vận chuyển dữ liệu cũng được hóa toàn bộ (Transport Encrypt TLS)

Về bảo mật trên khớp nối giữa ATLink với các remote clients. Kết nối này được thực hiện qua giao thức WCF, bảo mật cao bằng Client Certifications, dữ liệu truyền được mã hóa (message encrypt). Là lớp vận chuyển dữ liệu được hóa qua https SSL.

LỜI KẾT

Trên đây là các giải pháp toàn diện mà ATSCADA LAB áp dụng để đảm bảo an toàn cho hệ thống Cloud ATSCADA khi trang bị cho Quý khách. Nó góp phần làm giảm đến mức tối thiểu rủi ro về an ninh, an toàn cho hạ tầng IT bên trên và hệ thống OT bên dưới cấp trường nhà máy của Quý khách. Chúng tôi cố gắng làm tốt, nhưng chưa thể là tốt nhất. Chúng tôi sẽ cố gắng nâng cấp các giải pháp bảo mật về sau để ngày càng tốt hơn và mong nhận được sự kết hợp. Cộng tác của Quý anh chị trong việc đào tạo nhân sự vận hành hệ thống để cùng bảo đảm độ an toàn cho hệ thống Cloud SCADA.

ATSCADA - Providing ATSCADA software - The monitoring and data acquisition control system is the appropriate choice for integrated system projects, IoT, smart city projects, agriculture 4.0... Is trusted by many customers.

+84909883506

+84909883506 Messenger

Messenger Chat with Us

Chat with Us

Related posts

ALL ABOUT SCADA SYSTEM

The SCADA system is the combination of hardware devices and software that allows monitoring and [...]

Oct

HOW TO USE SYMBOL FACTORY IN SCADA SOFTWARE

Using Symbol Factory in SCADA software is an outstanding solution for designing HMI or SCADA professionally. Let’s find [...]

Oct

SCADA – IoT: Công Nghệ Bổ Sung Cho Công Nghiệp 4.0 Hiện Đại

Công nghiệp 4.0 đang tạo ra sự thay đổi lớn trong cách các doanh nghiệp [...]

Sep

Hệ Thống Giám Sát Nhiệt Độ Kho Lạnh Vaccine: Giải Pháp An Toàn & Hiệu Quả

Bảo quản vaccine ở nhiệt độ lý tưởng là công việc vô cùng quan trọng [...]

Jul

Giải pháp kiểm tra tiếp điểm rơ le

Giải pháp kiểm tra tiếp điểm rơ le là một thành phần không thể thiếu [...]

Jan

Xu hướng ứng dụng hệ thống scada trong công nghiệp

Các hoạt động sản xuất công nghiệp ngày nay càng cao đòi hỏi nhiều tiêu [...]

Dec